¿Cómo funcionan los puntos de acceso Wi-Fi?

Los hotspots de Wi-Fi son una forma conveniente de acceder a Internet desde casi cualquier computadora portátil, teléfono inteligente o tableta. En 2010, se estimó que había alrededor de 750, 000 hotspots en todo el mundo y este número ha estado creciendo exponencialmente cada año. Sin embargo, solo porque son convenientes, no significa que siempre sean seguros de usar. La mayoría de los puntos de acceso Wi-Fi representan una amenaza real para la seguridad de su información personal. Comprender cómo funcionan los hotspots es importante si desea mantener seguros sus datos personales.

Tecnología Wi-Fi Hotspot

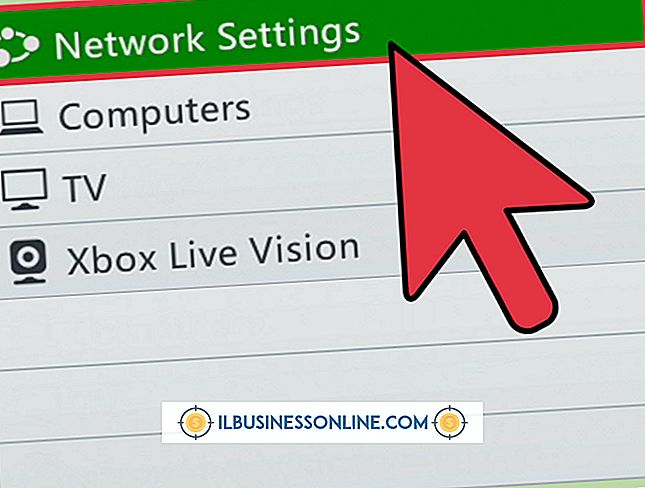

Un punto de acceso Wi-Fi funciona de manera muy similar a la conexión Wi-Fi que se encuentra en la mayoría de los hogares. Un punto de acceso inalámbrico se comunica con las computadoras y otros dispositivos Wi-Fi mediante señales de radio. Este punto de acceso Wi-Fi está conectado a Internet y generalmente está conectado a un enrutador o servidor que regula quién puede acceder a la red Wi-Fi. La forma en que se envían y reciben las señales se estandariza, utilizando los estándares 80211 desarrollados por el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE).

Puntos de acceso gratuitos y de pago

Muchos lugares ofrecen puntos de acceso Wi-Fi gratuitos como servicio público, incluidos aeropuertos, bibliotecas, campus universitarios y otros lugares públicos. Los restaurantes, cafeterías y hoteles pueden ofrecer puntos de conexión Wi-Fi para atraer clientes. Otros puntos de acceso requieren que pague por usar el servicio. El costo de puntos de acceso pagados varía. Algunos lugares requieren que pague con una tarjeta de crédito o cargue el servicio a su cuenta de operador de teléfono inteligente. Otros lugares le permiten pagar a un cajero por el servicio, quien luego le proporciona una contraseña.

Puntos de acceso maliciosos y amenazas de seguridad Wi-Fi

El uso de un punto de acceso Wi-Fi puede ser una amenaza para la seguridad de sus datos personales. Casi cualquier persona puede configurar un punto de acceso malicioso que registrará los datos no cifrados enviados a través de él. Todo lo que hay que hacer es configurar el punto de acceso y esperar a que la gente lo use. Una forma común de hacer esto es configurar un "gemelo malvado" cerca de un punto de acceso legítimo y darle el mismo nombre. La gente usará accidentalmente al gemelo malvado, pensando que está usando el punto de acceso legítimo. Otra forma en que los atacantes pueden acceder a su información personal es escuchar a escondidas un punto de acceso Wi-Fi legítimo y observar si se están transmitiendo datos sin cifrar. Información personal como contraseñas de cuentas, información de tarjetas de crédito, mensajes y fotos pueden ser interceptadas si los datos no están encriptados.

Usando hotspots

La FTC advierte que la mayoría de los puntos de acceso Wi-Fi no son seguros. Los datos no están encriptados y sus datos pueden estar en riesgo al usar dicho servicio. Si un punto de acceso no requiere una contraseña cuando intenta acceder a él, los datos no se cifran, lo que significa que los datos que envía desde su computadora, así como los datos almacenados en su computadora, están en riesgo. Para los hotspots que requieren una contraseña, existen tres tipos diferentes de protección. La privacidad equivalente por cable (WEP) es la tecnología más antigua y menos segura. Si se le solicita que proporcione una contraseña WEP, debe asumir que sus datos no son seguros. El acceso protegido a Wi-Fi (WPA) ofrece cierto nivel de protección, pero se está quedando obsoleto. WPA2 ofrece el más alto grado de seguridad.