Los efectos de la piratería informática en una organización

En general, la piratería informática se refiere al acceso a la computadora de alguien o a un dispositivo similar, como un teléfono inteligente, sin permiso. Si alguien piratea una organización, esa persona puede robar datos confidenciales, como la documentación de procesos comerciales y secretos comerciales o información de contacto para empleados y clientes. Los hackers también pueden dañar los datos al borrar o cambiar los datos, o al dañar el hardware real. El impacto de la piratería también puede incluir la responsabilidad legal, si se roban los datos de otra persona o si una empresa no puede cumplir los contratos debido a problemas de piratería.

Cómo funciona la piratería informática

En general, los piratas informáticos obtienen acceso a una computadora oa un dispositivo similar al explotar una falla en el software o la configuración de la computadora, o al usar nombres de usuario y contraseñas robadas. Una vez que los piratas informáticos tienen acceso, pueden hacerse pasar por usuarios legítimos para acceder a los datos, así como cambiar archivos y configuraciones, o pueden manipular otros dispositivos conectados a la computadora comprometida. Las consecuencias de la piratería pueden ser graves, dependiendo de las máquinas a las que los hackers han accedido y del nivel de acceso que han alcanzado.

Cómo reducir el impacto del hacking

Los piratas informáticos pueden usar exploits o fallas en la tecnología informática para obtener acceso a los que no deberían poder acceder. Para evitar que esto le suceda, asegúrese de mantener su software actualizado y preste especial atención a las diversas correcciones de seguridad que los creadores de software implementan. También puede usar un software de firewall, que limita la capacidad de los piratas informáticos para acceder a su computadora a través de Internet y el software antivirus, que detecta y restringe el software malicioso automatizado.

Observando los ataques de phishing

Los piratas informáticos también pueden usar nombres de usuario y contraseñas reales u otras credenciales para hacerse pasar por usuarios reales, de modo que puedan acceder a las computadoras. Pueden adivinar contraseñas si los usuarios eligen débiles u obvias o intentan robarlas a los usuarios por fraude. Los mensajes fraudulentos que engañan a las personas para que revelen sus nombres de usuario y contraseñas se conocen comúnmente como mensajes de phishing y pueden enviarse por correo electrónico, mensaje de texto u otros canales.

Pasos para prevenir los ataques de phishing

Si no está seguro de que una persona, sitio web o aplicación que solicite su contraseña sea legítimo, juegue de forma segura y evite revelar su información de inicio de sesión. Póngase en contacto con la persona u organización en cuestión y verifique que la solicitud sea legítima. Si cree que le ha dado su nombre de usuario y contraseña a un estafador, actúe lo antes posible. Cambie la contraseña y notifique a la organización que emitió la cuenta, ya sea el departamento de TI de su empleador o un tercero.

Hacking y Robo de Datos

Una de las consecuencias más comunes de la piratería es el robo de datos. Los piratas informáticos obtendrán acceso a una computadora para robar información confidencial, incluidos nombres de usuario y contraseñas adicionales, números de tarjetas de crédito, datos corporativos confidenciales u otra información valiosa. Podrían hacer esto por ganancia monetaria o simplemente por curiosidad.

El robo de datos tiene graves consecuencias

El robo de datos puede ser grave para una organización o un individuo. Perder información comercial a los ladrones puede significar una pérdida de ventaja competitiva para una empresa. También puede traer consecuencias legales, si los datos son información protegida que pertenece a un tercero, como un cliente. Si se roban comunicaciones privadas, como mensajes de texto o correos electrónicos, esto también puede ser bastante embarazoso para las personas involucradas, si se trataran temas delicados.

Si los datos robados incluyen nombres de usuario y contraseñas adicionales, los datos robados se pueden usar para comprometer computadoras adicionales. Si se roban datos bancarios o de tarjetas de crédito, también se pueden utilizar para robar dinero o realizar compras fraudulentas. Si cree que sus nombres de usuario y contraseñas han sido robados, cambie los nombres de usuario y contraseñas inmediatamente. Además, comuníquese con las instituciones financieras si la información de su cuenta parece estar comprometida.

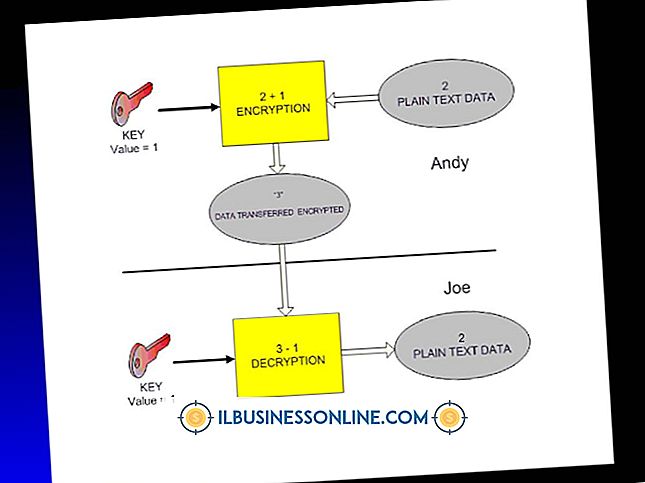

Hacking y sabotaje

Los efectos de la piratería también pueden incluir daños a datos digitales o incluso a equipos físicos. Algunos hackers pueden destruir datos a propósito para dañar sus objetivos. En otros casos, los datos valiosos pueden dañarse accidentalmente o no guardarse, debido a la interferencia de los piratas informáticos o el software que utilizan. Los datos también pueden ser encriptados y retenidos para obtener un rescate y ser inutilizables si los piratas no son pagados. En casos raros, los piratas informáticos pueden incluso usar computadoras que controlan otros dispositivos para dañar el hardware o el equipo físico.